Plateforme d’intégration pour l’efficacité d’entreprises

La technologie de l’information se développe rapidement. De nombreux experts appellent l’informatique la sphère d’activité humaine qui connait une croissance rapide. L’intégration de systèmes et des applications joue un rôle important dans l’espace informatique et elle a un impact significatif sur les performances de l’entreprise ainsi que sur l’ensemble des secteurs industriels et commerciaux. C’est pourquoi nous avons constaté une montée subite dans l’intérêt des entreprises quand il s’agit d’intégration…

Qu’est-ce que « l’intégration de systèmes »?

Selon Wikipédia: l’intégration de système est définie dans l’ingénierie comme le processus qui consiste à réunir les composants du sous-système au sein d’un même système (une agrégation de sous-systèmes coopérants pour que le système puisse fournir la fonctionnalité globale).

Mais, il serait erroné de considérer que « l’intégration de systèmes » n’est que l’assemblage d’outils matériels et logiciels; l’essentiel du concept est beaucoup plus large que cela.

« L’intégration de systèmes » est une activité visant à améliorer l’efficacité d’une entreprise, le processus décisionnel et la qualité de l’information grâce à un processus automatisé, où les systèmes « hétérogènes » peuvent communiquer et s’intégrer les uns aux autres en temps réel.

La plupart des entreprises dans l’environnement d’affaires actuel exécutent beaucoup de systèmes « hétérogènes » et des logiciels, par contre il n’y a aucune communication établie entre eux. Ce type d’environnement crée beaucoup d’inefficacités, une mauvaise qualité d’information, ce qui entraîne dans la plupart du temps une réduction des profits et des retards dans les décisions des dirigeants.

L’intégration de système automatisé agit comme un pont où les données circulent entre les systèmes hétérogènes, les applications logicielles et les bases de données dans des directions multiples, basée sur des règles d’entreprise prédéfinies, comme si les systèmes sont totalement « homogènes ».

Pourquoi les entreprises ont-elles besoin de « l’intégration de systèmes »?

Les entreprises s’arment de plus en plus avec des logiciels et d’équipements pour résoudre les besoins spécifiques de l’entreprise. Le tout en ajoutant ainsi de nouveaux modules et systèmes « autonomes » à leur système de gestion informatique. La plupart du temps, ces solutions ne communiquent pas nativement les uns aux autres.

Bien que l’adoption d’une application logicielle spécifique (infonuagique ou sur les lieux d’affaires) puisse répondre aux exigences d’affaire de l’entreprise et résoudre un problème commercial, elle créera en revanche une série de nouveaux défis tels quels:

- Entrée de données redondante; la plupart des données existent déjà dans un autre système.

- Besoin d’embaucher plus de personnels pour gérer plus de systèmes

- Ouvrez une porte pour plus d’erreurs humaines lors de la gestion de nouveaux systèmes.

Les défis ci-dessus sont pertinents dans les entreprises de toutes tailles, qu’elle soit petite moyenne ou grande.

Comment résoudre les problèmes d’intégration?

Pour résoudre les problèmes d’intégration identifiés dans le point précédent, les entreprises ne devraient pas hésiter à adopter des projets d’intégration pour synchroniser et orchestrer des logiciels informatiques, des bases de données, des processus et des équipements.

Pour ce faire, les entreprises devront adopter une « plateforme d’intégration » capable de présenter les propriétés suivantes:

- Facile à utiliser (drag and drop)

- Aucun codage requis

- Rapide à apprendre, développer et déployer

- Débogage facile et un traitement des erreurs simples

- Plusieurs options pour déclencher et lancer des processus et des flux

- Capable de se connecter à la plupart des bases de données couramment utilisées dans le marché actuel

- Capable de se connecter aux systèmes logiciels de marque (p. ex. SAP, Salesforce, Oracle, SugarCRM …) avec des connecteurs certifiés par le fabricant.

- Avoir des connecteurs génériques basés sur l’API pour les projets IoT

- Extensible pour aller au-delà du « out-of-the-box » où vous pouvez construire vos propres connecteurs pour des solutions spécifiques.

Avantages de l’intégration de systèmes

Les avantages de la mise en œuvre d’une intégration solide basée sur l’API qui peut se connecter à un large éventail d’écosystèmes d’entreprise sont précieux. Voici les 5 avantages :

- Synchronisation des données en temps réel

Avoir une plateforme d’intégration robuste responsable de l’orchestration et la synchronisation des données et des processus, élimine les retards dans la publication de données. Les données sont synchronisées entre les différents systèmes en temps réel, sans besoin d’intervention humaine.

- Traitement des données plus rapide

Avec une plateforme d’intégration automatisée, qui est capable de synchroniser les données et les flux de déclenchement et les processus efficacement basés sur les règles et les conditions, le traitement des données devient aussi en un temps réel, ce qui élimine les besoins de l’extraction de données, la transformation et la charge (ETL). Pas besoin d’un outil ETL séparé.

- Amélioration de la productivité des employés

La synchronisation et l’orchestration des données éliminent évidemment beaucoup de temps et d’efforts pour que les employés puissent gérer et saisir/extraire les données d’un système à un autre. Les employés peuvent se concentrer sur des problèmes liés aux affaires questions liées aux affaires, où ils peuvent générer plus de revenus, plutôt que d’entrer et de manipuler des données dans des systèmes « hétérogènes ».

- Prise de décision plus rapide

Ayant une plateforme d’intégration robuste, avec tous les avantages identifiés ci-dessus, les dirigeants de l’entreprise seront en mesure de prendre des décisions rapides et d’éviter le long processus d’extraction des données de différents systèmes et fusionner les ensembles afin d’obtenir une feuille fiche de données unifiée.

- Augmentation de la rentabilité

Les avantages ci-dessus mis ensemble entraîneront une augmentation significative de la rentabilité de n’importe quelle compagnie qui a des systèmes informatiques hétérogènes et des applications.

Quels sont les signes qu’une entreprise a besoin d’une plateforme d’intégration?

Quels sont les signes qu’une entreprise a besoin d’une plateforme d’intégration?

Voici les principaux signes dans toute entreprise, ce qui indiquera qu’une plateforme d’intégration est nécessaire pour améliorer les processus d’affaires.

- Votre entreprise dispose de plusieurs systèmes logiciels autonomes, sans lien direct entre eux.

- Votre entreprise dispose d’une combinaison de solutions logicielles sur site et sur le nuage qui ne sont pas connectées

- Les employés passent beaucoup de temps sur leur travail quotidien, pour alimenter plusieurs systèmes

- Votre entreprise dispose d’un site de commerce électronique géré séparément du système ERP interne

- Le service informatique de l’entreprise n’est pas en mesure de fournir des rapports et des analyses à temps requis.

- Incapable de répondre aux exigences commerciales de vos clients, de livrer dans les 48 heures

- Les données sont en grande inadéquation entre les systèmes et les solutions, en raison de leur redondance.

- Beaucoup d’employés travaillent sur la rédaction de rapports et de travail de saisie de données

- Aucune visibilité des données et des performances de l’équipement de l’entreprise (machines de production, caméras, données de service sur le terrain, etc.)

Recherchez -vous une solution de plateforme d’intégration pour votre entreprise?

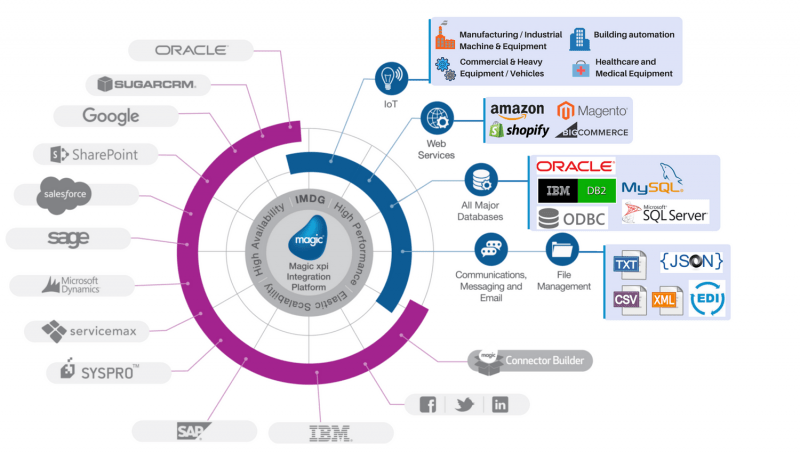

Depuis plus de 18 ans, notre entreprise est partenaire officielle de « Magic Software Enterprises » un fournisseur mondial de solutions logicielles, qui fournit Magic xpi, une plateforme d’intégration basée sur une entièrement fiable SOA, et piloté par API pour toutes les connexions nécessaires.

La plateforme d’intégration commerciale Magic xpi fournit une intégration au niveau de l’entreprise, une automatisation des processus d’affaire et de synchronisation des données, avec une sécurité complète et une fiabilité éprouvée.

Implantant une large gamme de connecteurs et d’adaptateurs certifiés et optimisés, Magic xpi intègre les principaux systèmes d’entreprise ERP, CRM, financiers et autres, tels que SAP, Oracle, Salesforce, Microsoft, IBM, Google, et bien plus.

Cherchez -vous des solutions d’intégration? Contactez-nous aujourd’hui

Implémentation du logiciel en plusieurs étapes

Implémentation du logiciel en plusieurs étapes

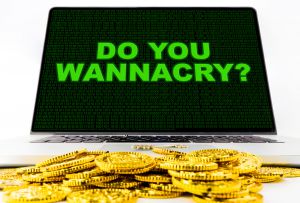

Ce message est celui qu’aucun propriétaire d’entreprise ne souhaite voir apparaître sur l’écran de son ordinateur de bureau. Ransomware – un logiciel malveillant méchant et coûteux qui verrouille les ordinateurs et encrypte les données jusqu’à ce qu’une rançon soit envoyée à un inconnu. En effet, il semble qu’il y ait une telle épidémie aujourd’hui qu’il y a de nouveaux logiciels malveillants et plus de victimes qui paient, y compris les individus, les petites et grandes entreprises, les hôpitaux, les universités, les organismes gouvernementaux et plus encore.

Ce message est celui qu’aucun propriétaire d’entreprise ne souhaite voir apparaître sur l’écran de son ordinateur de bureau. Ransomware – un logiciel malveillant méchant et coûteux qui verrouille les ordinateurs et encrypte les données jusqu’à ce qu’une rançon soit envoyée à un inconnu. En effet, il semble qu’il y ait une telle épidémie aujourd’hui qu’il y a de nouveaux logiciels malveillants et plus de victimes qui paient, y compris les individus, les petites et grandes entreprises, les hôpitaux, les universités, les organismes gouvernementaux et plus encore. Il n’est pas rare de trouver de grandes et petites entreprises qui utilisent plusieurs systèmes distincts ou des feuilles de calcul Excel et des courriels pour diriger leurs entreprises. Très probablement, ce que vous trouverez dans ces entreprises, c’est des employés qui dépendent fortement de leurs courriels électroniques pour suivre et gérer les dossiers et informations importants, la mauvaise communication entre les départements, les données inexactes et désuètes étant partagées et plus d’inefficacité.

Il n’est pas rare de trouver de grandes et petites entreprises qui utilisent plusieurs systèmes distincts ou des feuilles de calcul Excel et des courriels pour diriger leurs entreprises. Très probablement, ce que vous trouverez dans ces entreprises, c’est des employés qui dépendent fortement de leurs courriels électroniques pour suivre et gérer les dossiers et informations importants, la mauvaise communication entre les départements, les données inexactes et désuètes étant partagées et plus d’inefficacité. Pour de nombreux propriétaires ou gestionnaires d’entreprises, il est difficile de prendre la décision l’implantation d’un nouveau système logiciel, notamment de

Pour de nombreux propriétaires ou gestionnaires d’entreprises, il est difficile de prendre la décision l’implantation d’un nouveau système logiciel, notamment de